Kesalahan konfigurasi cloud pengaturan kontrol yang salah yang diterapkan pada elemen perangkat keras dan perangkat lunak di cloud adalah vektor ancaman yang memperbesar risiko pelanggaran data. Sebuah laporan baru dari vendor keamanan cloud Qualys, yang ditulis oleh Travis Smith, wakil presiden Unit Riset Ancaman perusahaan mengungkapkan faktor risiko untuk tiga penyedia layanan cloud utama.

Tentang laporan

Smith menulis bahwa peneliti Qualys, yang menganalisis masalah kesalahan konfigurasi di Amazon Web Services, Microsoft Azure, dan Google Cloud Platform, menemukan bahwa di dalam Azure, 99% disk tidak dienkripsi atau tidak menggunakan kunci yang dikelola pelanggan yang memberikan kontrol enkripsi kepada pengguna. kunci yang melindungi data dalam perangkat lunak sebagai aplikasi layanan.

Studi yang meninjau enkripsi, identitas dan manajemen akses dan kegagalan untuk memantau aset yang menghadap ke luar memeriksa risiko akses tidak sah karena:

– Kompleksitas lingkungan awan

– Kurangnya keahlian dalam mengikuti perkembangan teknologi

– Pengaturan dan izin tidak aman yang disebabkan oleh kesalahan manusia

– Penyebaran cepat yang mengorbankan langkah-langkah implementasi keamanan

– Kurangnya kontrol dan visibilitas data tidak terenkripsi atau sensitif penghuni cloud karena sifat dinamis lingkungan cloud

Smith menulis bahwa pihak perusahaan menemukan bahwa 85% kunci tidak diputar, artinya rotasi kunci otomatis tidak diaktifkan. Amazon menawarkan rotasi kunci otomatis menghasilkan materi kriptografi baru dalam siklus 365 hari untuk kunci.

Qualys juga melaporkan bahwa di lingkungan GCP, 97,5% disk mesin virtual untuk mesin virtual kritis tidak memiliki enkripsi menggunakan kunci enkripsi yang disediakan pelanggan.

Manajemen Identitas dan Akses

Qualys menemukan tingkat penerapan IAM yang buruk di ketiga penyedia utama:

– Autentikasi multifaktor: AWS tidak diaktifkan untuk 44% pengguna IAM dengan kata sandi konsol. Penganalisis Akses IAM tidak diaktifkan di 96% akun yang dipindai oleh Qualys.

– Di Azure, pemindaian untuk mengaktifkan autentikasi dan mengonfigurasi sertifikat klien dalam Layanan Aplikasi Azure gagal 97% dari waktu.

Paparan aset eksternal dari bucket S3 yang bocor

Qualys mencatat bahwa kesalahan umum yang dilakukan oleh pengguna di ketiga platform tersebut adalah pemaparan data secara publik:

– Qualys melaporkan 31% bucket S3 dapat diakses publik.

– Kesalahan konfigurasi membiarkan akses jaringan publik diaktifkan terlihat di 75% database Azure

Pusat kerja Keamanan Internet menawarkan wawasan untuk perbaikan

Rekomendasi oleh perusahaan termasuk meninjau penelitian oleh Pusat Keamanan Internet termasuk pekerjaan yang diikuti oleh Qualys: pemetaan kontrol individu ke taktik dan teknik MITRE ATT&CK.

Qualys berkontribusi dalam mengembangkan tolok ukur CIS ini untuk AWS, Azure, dan GCP. Tolok ukur akan membantu menawarkan beberapa wawasan dan konteks yang berharga bagi para pembela HAM untuk lebih memprioritaskan ratusan kontrol pengerasan yang tersedia di lingkungan cloud.

Qualys juga melihat bagaimana perusahaan menerapkan kontrol untuk memperkuat postur cloud mereka di tiga platform utama, mencatat bahwa eskalasi hak istimewa (96,03%), akses awal (84,97%), dan penemuan (84,97%) melewati tingkat tertinggi.

Upaya untuk mengendalikan serangan lebih awal membantu memperbaiki konsekuensi yang lebih berbahaya di kill chain:

– Dampak berlalu hanya 13,67%

– Eksfiltrasi hanya 3,70%.

– Eksploitasi aplikasi yang menghadap ke publik hanya mencapai 28,54%.

– Eksploitasi layanan jarak jauh, hanya 17,92%, mengalami kegagalan dengan tingkat tinggi.

– Pembajakan sumber daya hanya mencapai 22,83%.

Smith menulis bahwa karena malware penambangan kripto merupakan ancaman terhadap lingkungan cloud, organisasi harus mempertimbangkan untuk mengurangi kontrol tersebut untuk mengurangi risiko organisasi mereka di cloud.

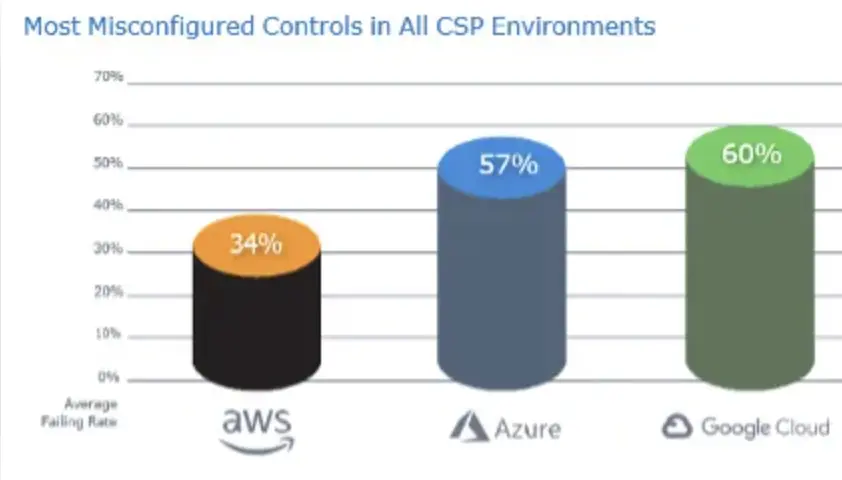

“Pelajaran dari poin data ini adalah bahwa hampir setiap organisasi perlu memantau konfigurasi cloud dengan lebih baik,” kata Smith, menambahkan bahwa pemindaian untuk kontrol CIS gagal 34% untuk AWS, 57% untuk Microsoft Azure, dan 60% untuk GCP

“Bahkan jika Anda yakin konfigurasi cloud Anda sudah beres, data memberi tahu kami bahwa tidak mengonfirmasi status secara teratur adalah taruhan yang berisiko. Pindai konfigurasi sesering mungkin dan pastikan pengaturannya benar. Hanya perlu satu kesalahan untuk secara tidak sengaja membuka cloud organisasi Anda ke penyerang,” tulis Smith.