Keyloggers, cryptojackers, spyware, dan rootkit adalah semua jenis malware yang digunakan peretas untuk menginfeksi perangkat korban. Sementara beberapa dari infeksi ini membiarkan peretas terhubung dari jarak jauh ke komputer korban, yang lain memantau penekanan tombol seseorang, menggunakan sumber daya sistem, atau sekadar memata-matai aktivitas orang yang ditargetkan.

Jika Anda menduga bahwa perangkat Windows Anda mungkin telah diretas, berikut adalah beberapa langkah praktis yang dapat Anda lakukan untuk memeriksanya.

Sebelum Kita Memulai

Sebelum menyelidiki apakah perangkat Anda telah disusupi, tutup semua aplikasi pihak ketiga dan Windows. Ini akan mengurangi entri Task Manager atau alternatif lain apa pun ke Task Manager yang mungkin Anda gunakan dan memungkinkan Anda mengidentifikasi koneksi mencurigakan yang dibuat di komputer Anda secara efektif.

Setelah itu, jalankan pemindaian malware di perangkat Anda menggunakan Microsoft Defender atau perangkat lunak antivirus pihak ketiga yang andal yang biasa Anda gunakan.

Langkah ini akan membantu Anda mendeteksi dan secara otomatis menghapus infeksi ringan di dalam perangkat Anda, dan tidak akan mengganggu Anda saat mencari infeksi yang lebih parah atau pelanggaran keamanan.

Setelah Anda menutup semua proses yang tidak penting dan melakukan pemindaian perangkat lunak perusak, Anda dapat mulai mencari program berbahaya yang bersembunyi di sistem Anda.

Cara Memeriksa Perangkat Anda dari Spyware atau Upaya Peretasan

Di era modern, infeksi malware biasanya diprogram untuk beroperasi secara aktif (namun diam-diam) di komputer korban. Misalnya, cryptojackers menggunakan sumber daya komputer korban untuk penambangan crypto, keyloggers mengumpulkan kredensial login dengan memantau penekanan tombol, dan spyware melacak aktivitas pengguna secara real-time dan membaginya dengan peretas.

Masing-masing jenis malware ini bergantung pada koneksi jarak jauh ke server peretas tempat data dikirim, perangkat lunak penambangan berjalan, atau apa pun yang ingin dicapai oleh peretas. Dengan mengidentifikasi koneksi mencurigakan yang dibuat di perangkat kami, kami dapat menentukan apakah perangkat kami benar-benar telah disusupi.

1. Periksa Koneksi yang Mencurigakan

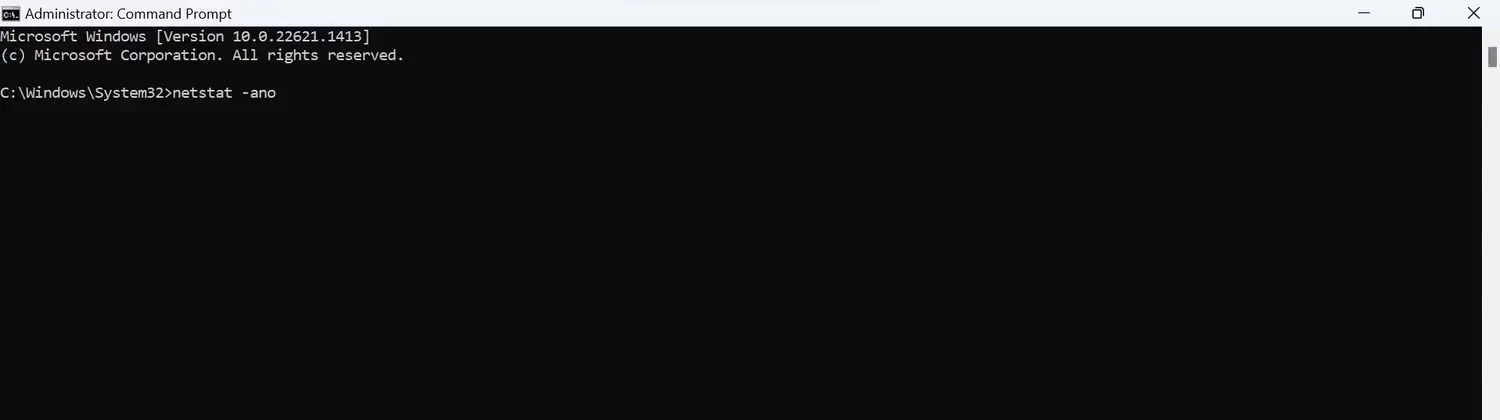

Anda dapat memeriksa koneksi yang mencurigakan di komputer Anda dengan beberapa cara, tetapi metode yang akan kami tunjukkan akan menggunakan utilitas bawaan di Windows yang disebut Command Prompt. Inilah cara Anda dapat menemukan koneksi jarak jauh yang diatur dengan perangkat Anda menggunakan Command Prompt:

1. Ketik “Command Prompt” di Pencarian Windows.

2. Klik kanan aplikasi Command Prompt dan klik Run as administrator.

3. Cukup ketik perintah berikut dan tekan Enter.

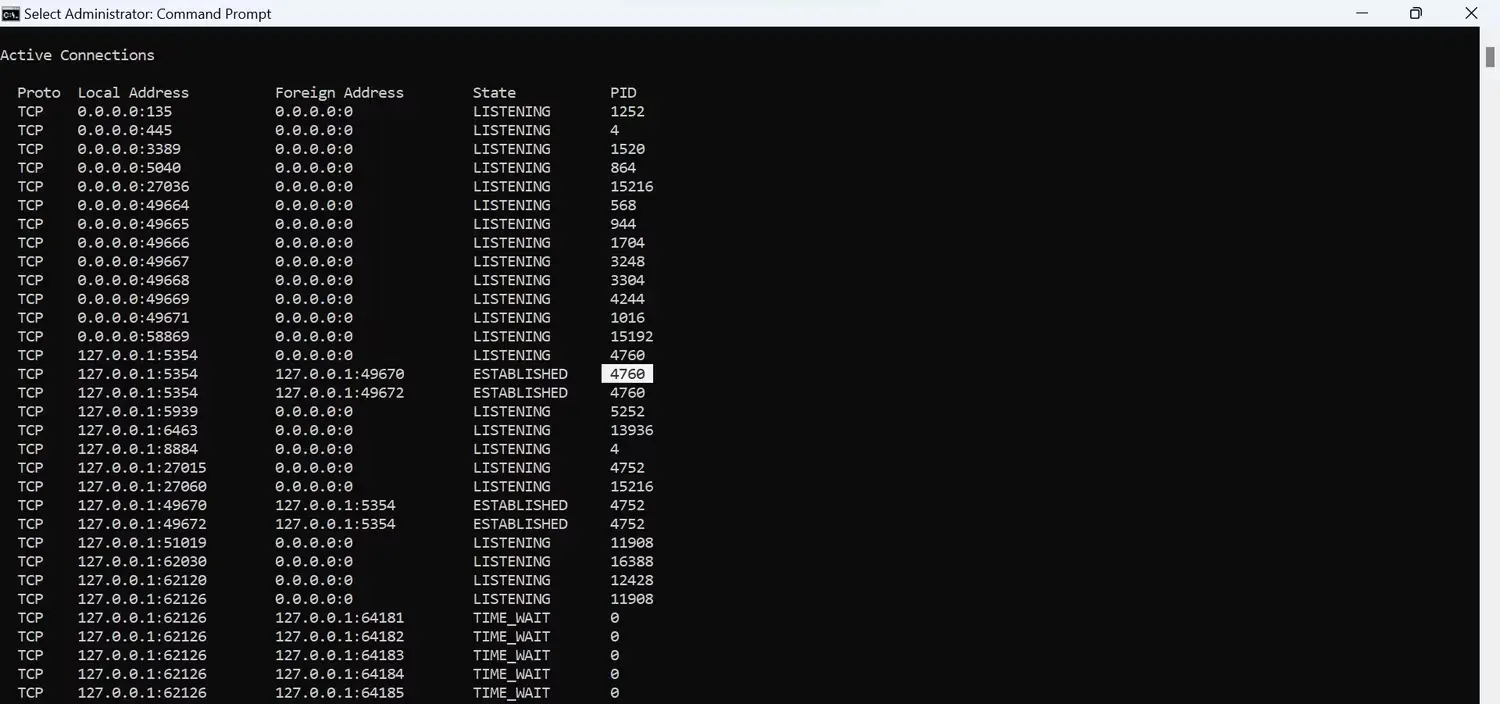

netstat -ano

Perintah di atas akan menunjukkan kepada Anda semua koneksi TCP yang telah dibuat oleh aplikasi, program, dan layanan ke host jarak jauh.

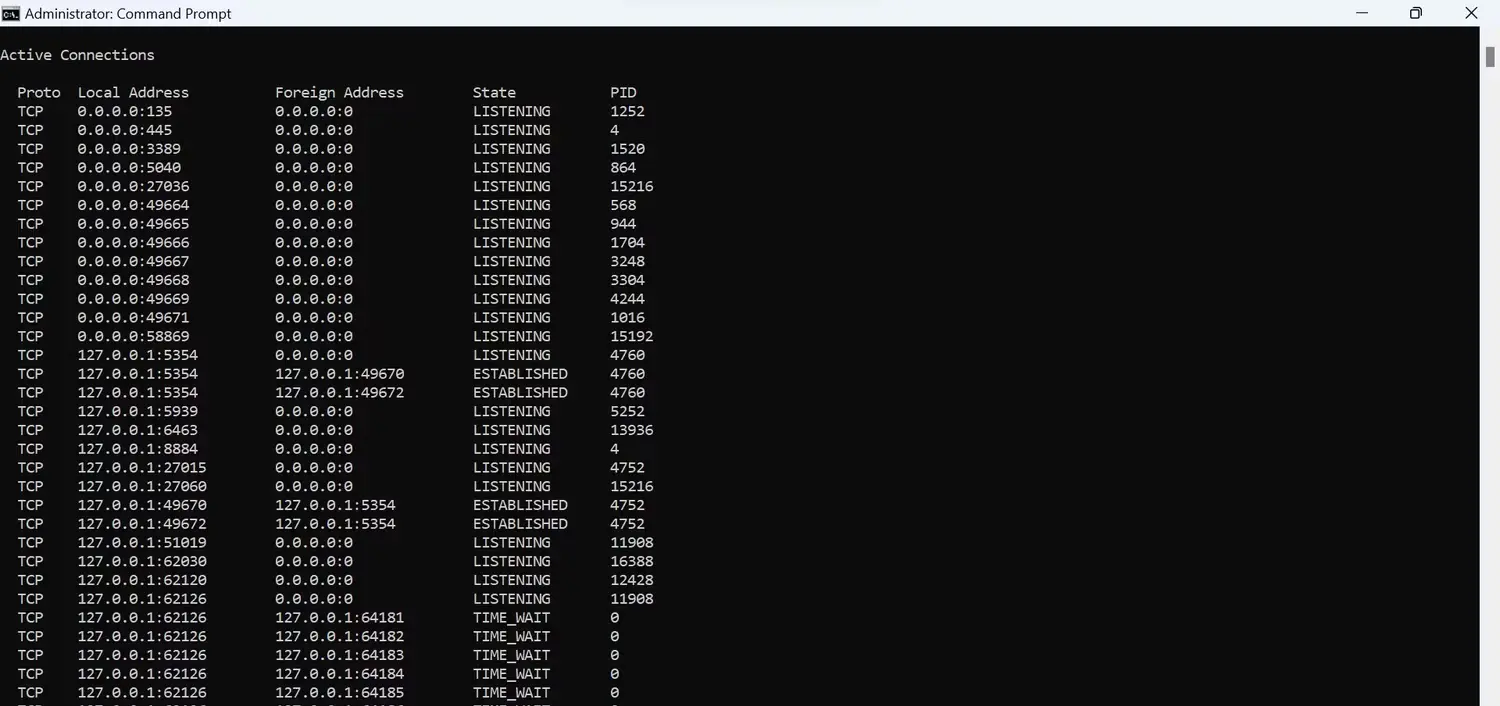

Perhatikan State column, di mana Anda akan menemukan tiga istilah utama: Established, Listening, dan Time_Wait. Dari ketiganya, fokuskan pada koneksi yang statusnya teridentifikasi sebagai Mapan. Status “Established” menunjukkan koneksi waktu nyata antara komputer Anda dan alamat IP jarak jauh.

Jangan panik jika Anda melihat banyak koneksi yang sudah mapan. Sering kali, koneksi ini dibuat ke server perusahaan yang layanannya Anda gunakan, seperti Google, Microsoft, dll. Namun, Anda perlu menganalisis setiap koneksi ini secara terpisah. Ini akan membantu Anda menentukan apakah ada koneksi mencurigakan yang dibuat ke server peretas.

2. Analisis Setiap Koneksi yang Tampak Mencurigakan

Inilah cara Anda dapat menganalisis koneksi yang mencurigakan:

1. Salin alamat IP dari kolom Foreign Address di Command Prompt.

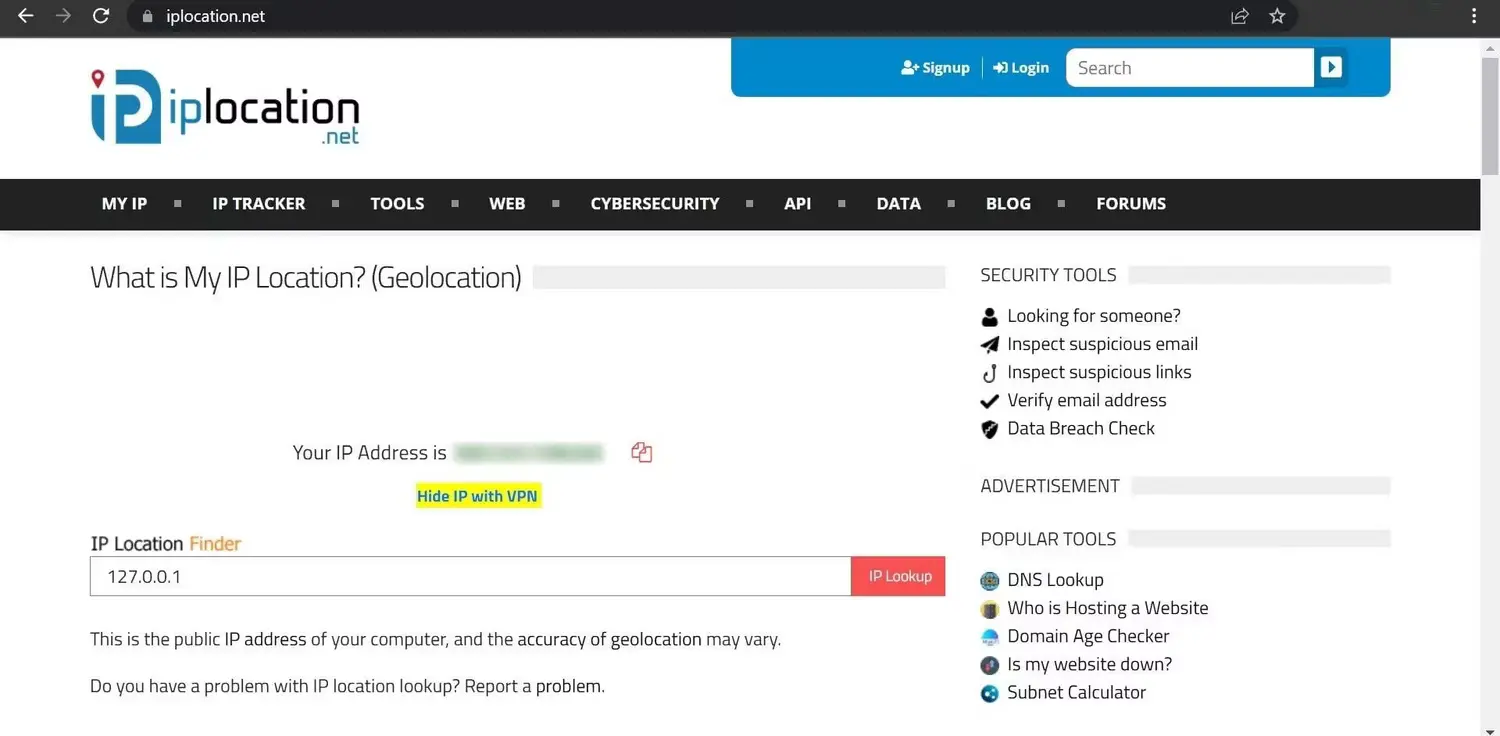

2. Buka situs pencarian lokasi IP yang populer, seperti IPLocation.net.

3. Tempel alamat IP yang Anda salin di sini dan klik tombol Pencarian IP.

Situs web ini akan memberi Anda informasi tentang alamat IP. Periksa ISP dan organisasi yang menggunakan alamat IP ini. Jika alamat IP milik perusahaan terkenal yang layanannya Anda gunakan, seperti Google LLC, Microsoft Corporation, dll., Tidak ada yang perlu dikhawatirkan.

Namun, jika Anda melihat perusahaan mencurigakan terdaftar di sini yang layanannya tidak Anda gunakan, ada kemungkinan besar seseorang sedang memata-matai Anda. Dengan demikian, Anda perlu mengidentifikasi proses atau layanan menggunakan alamat ini untuk koneksi jarak jauh guna memastikannya tidak berbahaya.

3. Temukan dan Analisis Setiap Proses Berbahaya

Untuk menemukan program berbahaya yang mungkin digunakan scammers untuk mengintai perangkat Anda, Anda harus mengidentifikasi proses terkait. Berikut cara menemukannya:

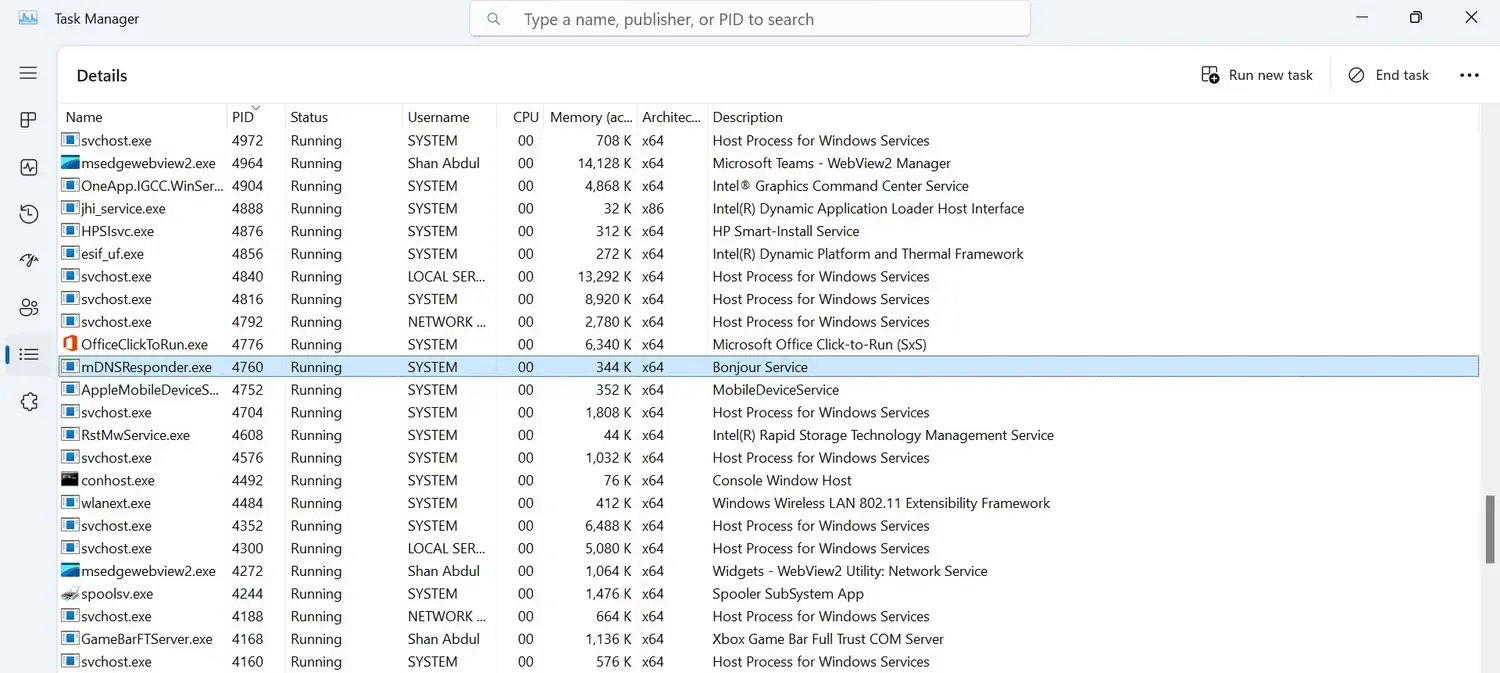

1. Catat PID di sebelah sambungan Terbentuk yang mencurigakan di Command Prompt.

2. Buka Pengelola Tugas. (Lihat berbagai cara untuk membuka Task Manager di Windows 10 dan 11)

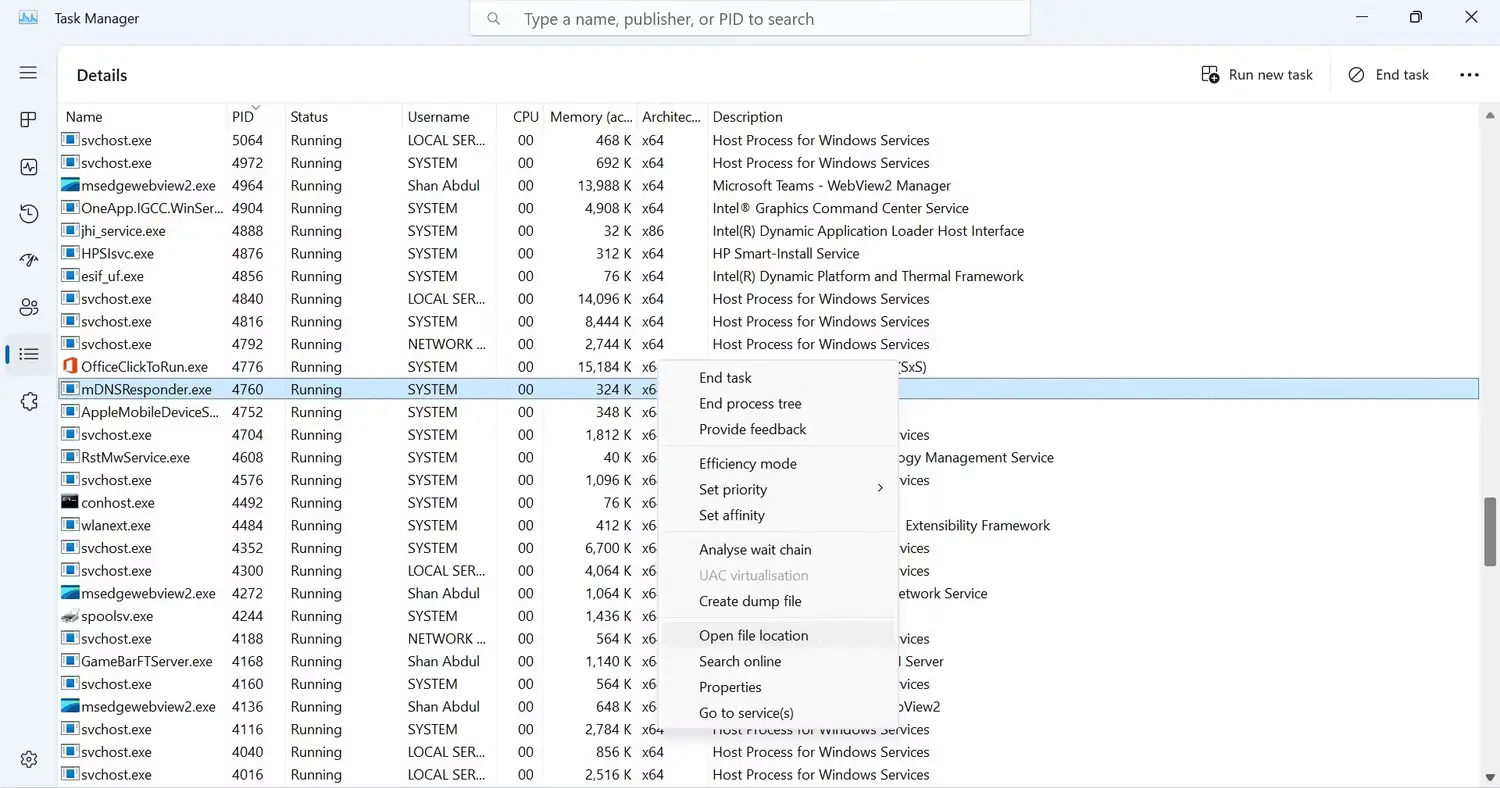

3. Buka tab Detail.

4. Klik kolom PID untuk mengurutkan proses menurut PID-nya.

5. Temukan proses dengan PID yang sama dengan yang Anda catat sebelumnya.

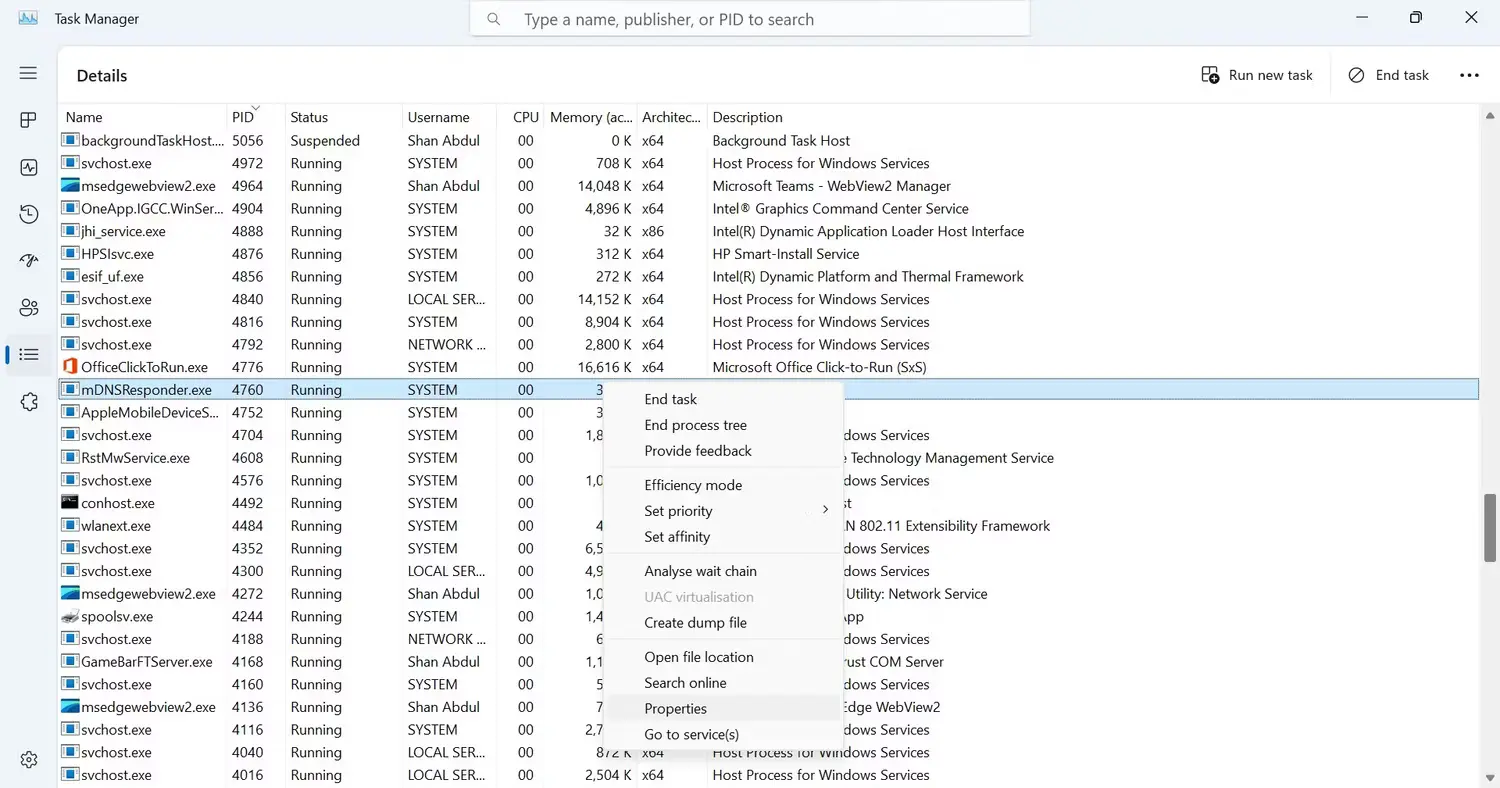

Jika proses milik layanan pihak ketiga yang sering Anda gunakan, Anda tidak perlu menutupnya. Namun, Anda tetap harus memverifikasi bahwa proses ini milik perusahaan yang Anda yakini, karena peretas dapat menyembunyikan proses jahat mereka dengan kedok jahat. Jadi, klik kanan pada proses yang mencurigakan dan pilih Properties.

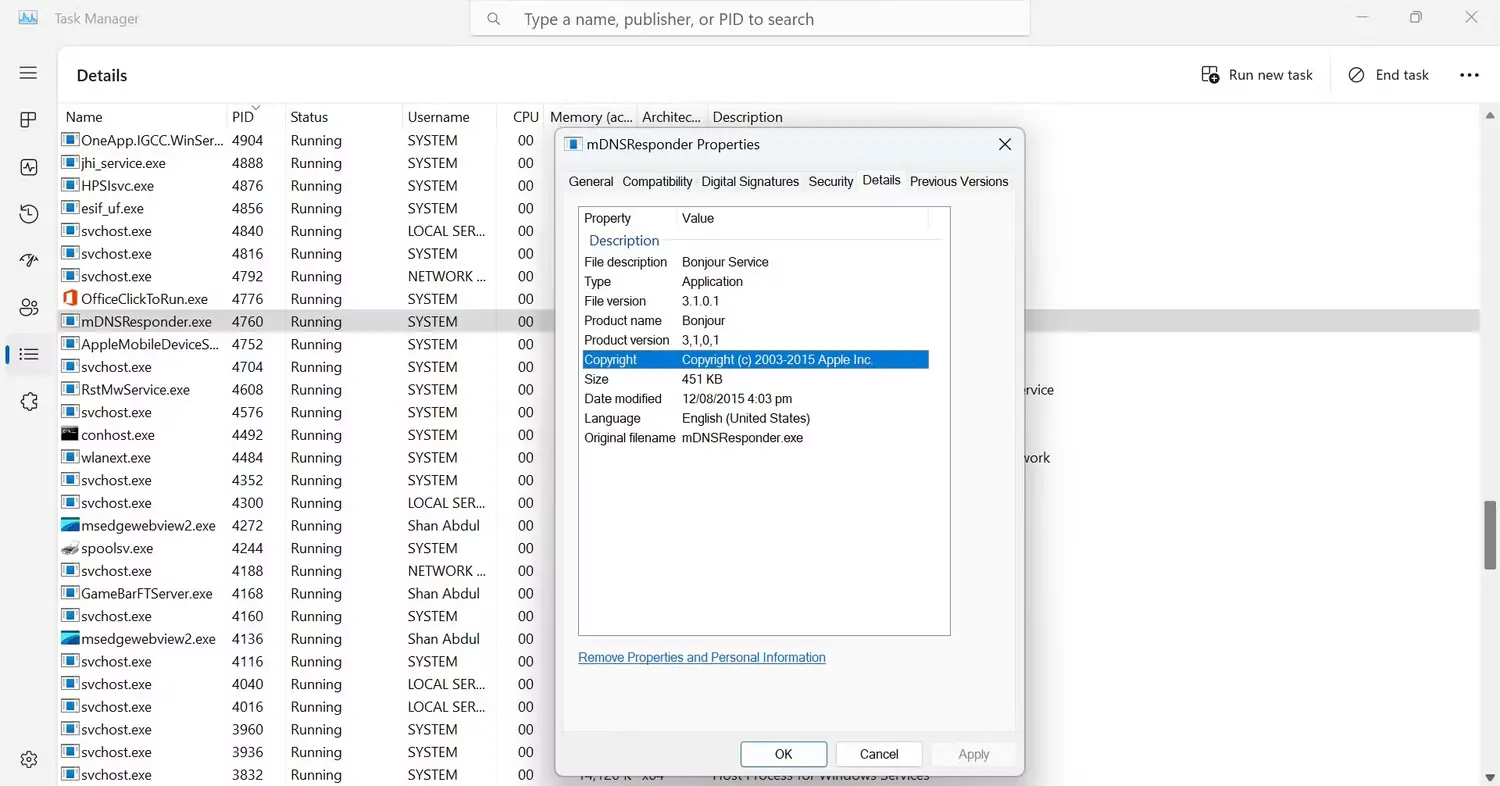

Kemudian, navigasikan ke tab Detail untuk informasi selengkapnya tentang proses tersebut.

Jika ada ketidaksesuaian dalam detail proses atau proses itu sendiri tampak mencurigakan, yang terbaik adalah menghapus program terkait.

4. Hapus Semua Program Mencurigakan

Untuk mengidentifikasi dan menghapus aplikasi jahat di balik proses mencurigakan ini, ikuti langkah berikut:

1. Klik kanan proses bayangan dan pilih Buka lokasi file.

2. Sekali lagi, pastikan file tersebut tidak terkait dengan Windows atau aplikasi penting lainnya.

3. Jika Anda yakin itu malware, klik kanan dan hapus.

5. Ambil Bantuan Profesional Bila Diperlukan

Mudah-mudahan, mengikuti proses di atas akan membantu Anda mendeteksi dan menghapus program jahat, sehingga mencegah peretas memata-matai atau mencuri informasi pribadi Anda.

Namun, Anda harus menyadari bahwa peretas dapat menyembunyikan malware mereka dari keluaran netstat dengan memprogramnya seperti itu. Demikian pula, mereka dapat membuat kode program sehingga tidak muncul di Pengelola Tugas.

Tidak melihat koneksi yang mencurigakan di keluaran netstat atau tidak menemukan proses mencurigakan di Pengelola Tugas tidak berarti perangkat Anda aman.

Oleh karena itu, jika Anda melihat tanda-tanda perangkat yang diretas di sistem Anda, seperti konsumsi sumber daya yang tinggi di Pengelola Tugas, pelambatan sistem, penginstalan aplikasi tidak dikenal, Pembela Windows sering dimatikan, pembuatan akun pengguna baru yang mencurigakan, dan sejenisnya, Anda harus berkonsultasi dengan profesional.

Hanya dengan begitu Anda dapat yakin bahwa perangkat Anda benar-benar aman.

Jangan Biarkan Peretas Memata-matai Anda Berlama-lama

Microsoft secara konsisten memperbarui sistem operasi Windows untuk membuatnya lebih aman, tetapi peretas masih menemukan celah dan meretas perangkat Windows.

Semoga panduan kami akan membantu Anda mengidentifikasi jika ada peretas mencurigakan yang memantau aktivitas Anda. Jika Anda mengikuti tip dengan benar, Anda dapat menghapus aplikasi yang mencurigakan dan memutuskan koneksi ke server peretas.

Jika Anda masih curiga dan tidak ingin mengambil risiko atas data berharga Anda, Anda harus mencari bantuan profesional.